Triết lý rằng không có gì gọi là an toàn vẫn tiếp tục chứng minh sự đúng đắn của nó.

Trong bài viết trước đó, chúng ta đã có cơ hội cùng nhau trải nghiệm sơ lược về hệ điều hành Kali Linux phiên bản 2016 và lý do tại sao nó được các chuyên gia bảo mật và “giới hacker” ưa chuộng như vậy vì cung cấp nhiều công cụ cho việc thâm nhập, hacking, phân tích,…

Mới đây, trang Latest Hacking News đã đăng một bài hướng dẫn của tác giả “TWR” về cách “bẻ khóa” mật khẩu Wi-Fi mã hóa theo chuẩn WPA/WPA2 – PSK, thông qua việc sử dụng công cụ Aireplay-ng có sẵn trong Kali Linux.

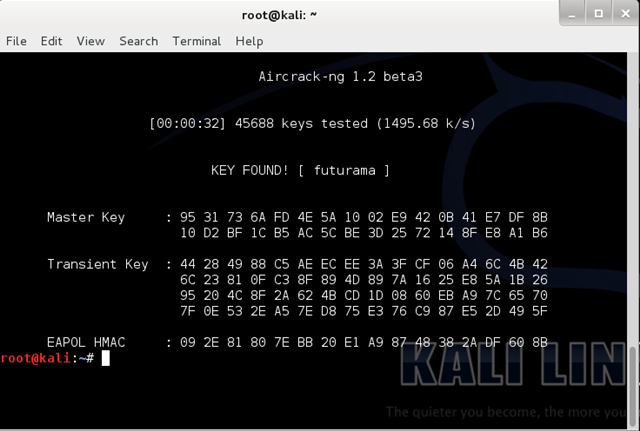

Quá trình bẻ khóa và giải mã chỉ mất hơn…30 giây!

Qua bài viết, chúng ta có thể thấy rằng tác giả đã sử dụng một số lệnh đơn giản để thu thập các thông tin kết nối từ các thiết bị xung quanh và đóng gói chúng thành một tập tin CAP. Sau đó, anh ấy đã sử dụng công cụ Aireplay-ng để giải mã mật khẩu trong gói tin bằng cách kết nối với một cơ sở dữ liệu mật khẩu có dung lượng lên đến gần 15GB, chứa thông tin về hơn 982,963,904 mật khẩu được thu thập và cung cấp bởi diễn đàn forums.hak5.org.

Và điều đáng ngạc nhiên là quá trình giải mã chỉ mất hơn 30 giây! Thật không thể tin được!

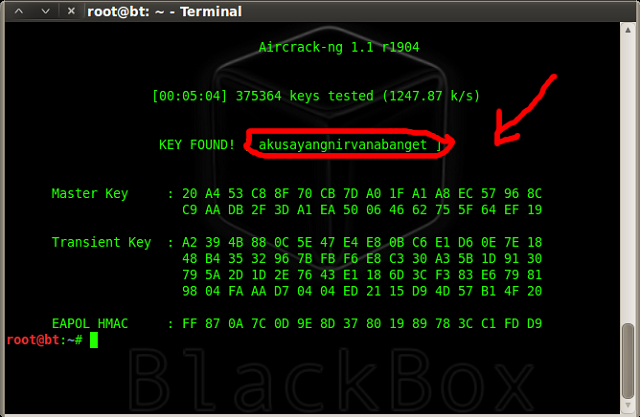

Trong một thử nghiệm khác của Latest Hacking News, việc bẻ khóa và tìm ra mật khẩu của một mạng Wi-Fi khác có mật khẩu khá phức tạp chỉ mất…5 phút! Rất ấn tượng.

Tham khảo bài viết của TWR, ta có thể thấy rằng chuẩn mã hóa WPA/WPA2 – PSK từ trước đến nay được giới bảo mật tin rằng sẽ mất hơn 10 năm mới có thể dò ra mật khẩu nhưng giờ đây đã bị phá vỡ trong thời gian vài phút hay thậm chí là vài giây.

Hiện tại, bài viết của TWR trên Latest Hacking News đang thu hút sự chú ý và tranh luận sôi nổi trong cộng đồng công nghệ, bạn đọc có thể xem thêm và nghiên cứu tại đây.