Bug Bounty là một khái niệm vừa cũ vừa mới, đặc biệt là khi áp dụng vào lĩnh vực Web3. Chuỗi các vụ tấn công mạng trong năm 2022 đã làm nổi bật tầm quan trọng của các chương trình này. Trong bài viết này, Mytour sẽ cùng bạn đọc tìm hiểu về Bug Bounty, những thách thức hiện diện và những khó khăn mới khi chuyển đổi sang Web3.

Bug Bounty là gì? Những vấn đề mà “chương trình săn lỗi” Web3 đang phải đối mặt

Bug Bounty là gì? Những vấn đề mà “chương trình săn lỗi” Web3 đang phải đối mặtBug Bounty là gì?

Bug Bounty (hay còn gọi là tìm lỗi để nhận thưởng) là một chương trình bảo mật do các dự án, doanh nghiệp hoặc bên thứ ba tổ chức nhằm thu hút cộng đồng “săn lỗi” và báo cáo các lỗ hổng bảo mật trong hệ thống công nghệ. Trong đó, tiền thưởng (bounty) sẽ được trao cho những người tìm ra lỗi, và mức thưởng sẽ phụ thuộc vào mức độ nghiêm trọng của lỗi.

Một chương trình săn lỗi tiêu chuẩn trong Web3 bao gồm hai đối tượng chính như sau:

- Đơn vị tổ chức: Là dự án hoặc một bên thứ ba đứng ra tổ chức. Chúng là những đơn vị chịu trách nhiệm thiết kế và công bố chương trình, đồng thời trao thưởng.

- Hacker mũ trắng: Là những người tham gia săn bug, có thể đến từ nhiều nền tảng khác nhau như chuyên gia an ninh mạng, quản trị kỹ thuật (SRE), tư vấn bảo mật,…

Bug Bounty là cầu nối giữa hai đối tượng: dự án (có nhu cầu quản trị bảo mật) và hacker mũ trắng (tìm kiếm thu nhập cùng động cơ tốt đẹp). Một số nền tảng uy tín tổ chức Bug Bounty Web3 có thể kể đến như Immunefi (thành lập 2020) và HackenProof (thành lập 2017).

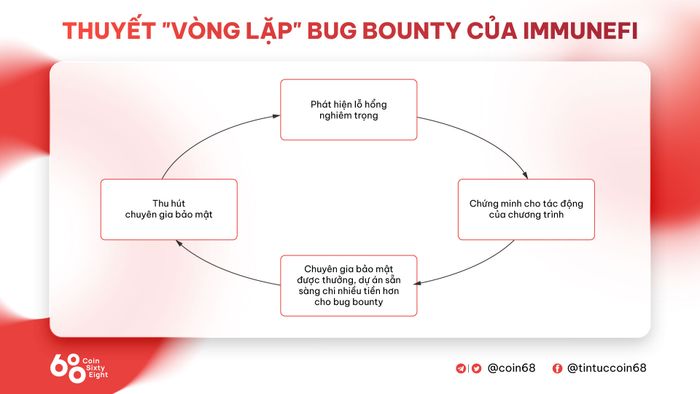

Theo Immunefi, mô hình hoạt động của họ bao gồm một vòng lặp tự bổ sung như sau:

- Dự án thu hút các chuyên gia bảo mật;

- Các chuyên gia bảo mật giúp phát hiện các lỗ hổng có nguy cơ đe dọa cao;

- Điều này chứng minh tác động của việc trao thưởng lớn;

- Chuyên gia bảo mật được thưởng hậu hĩnh, các dự án khác sẵn sàng chi tiền cho thưởng bug bounty; và quay lại bước 1.

Những ngày “đi tìm trong bóng tối”

Cách đây vài năm, Bug Bounty Web3 đã gặp phải một số vấn đề như:

- Cấu trúc của chương trình săn lỗi chưa được xác định rõ ràng và luôn phải điều chỉnh, khó để duy trì ổn định;

- Chỉ có rất ít chương trình được tổ chức, với phần thưởng giới hạn;

- Hacker thường chỉ tham gia vào các chương trình có phần thưởng lớn;

- Luôn trong tình trạng “thiếu nhân tài”.

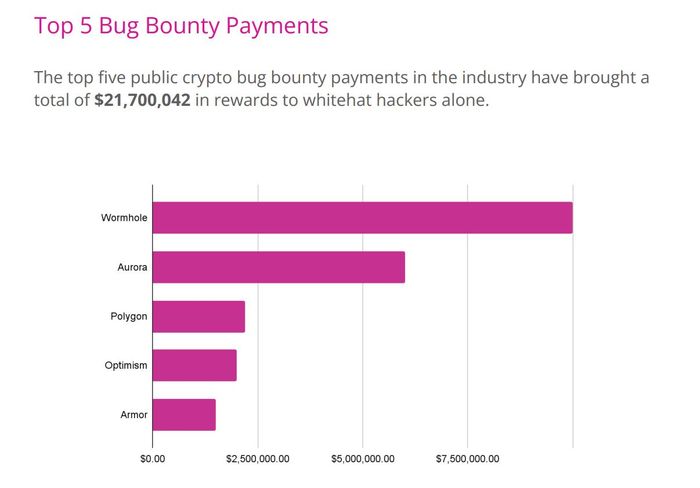

Một điều quan trọng, phần thưởng của Bug Bounty trong Web3 được yêu cầu rất cao. Chẳng hạn, trong khi Google (đại diện cho Web2) tổng cộng trả 8,7 triệu USD cho các chương trình săn lỗi vào năm 2021, thì chỉ trong một lần, nền tảng cross-chain Wormhole đã trả cho hacker mũ trắng 10 triệu USD cho việc phát hiện lỗi hệ thống.

Lí do cho sự chênh lệch về phần thưởng giữa Web2 và Web3, chủ yếu là do các lỗ hổng trong không gian Web3 có thể dễ dàng dẫn đến mất tiền trực tiếp, đặc biệt là do số tiền được lưu trữ trong các hợp đồng thông minh.

Tình hình Bug Bounty hiện tại

Sau nhiều biến động cùng với thị trường tiền điện tử giai đoạn 2021-2022, giá trị của các chương trình “tìm lỗi để nhận thưởng” đã được công nhận ngày càng nhiều. Được các dự án đầu tư và “chi tiền” nhiều hơn, các quỹ đầu tư cũng đồng ý đầu tư vào các tổ chức tổ chức chương trình này.

Trong năm 2022, nền tảng tổ chức bug bounty lớn nhất trong lĩnh vực tiền mã hóa là Immunefi đã trả tổng cộng 52 triệu USD, đây là mức thưởng lớn nhất trong lịch sử Bug Bounty của lĩnh vực Web3.

Top các mức thưởng Bug Bounty lớn nhất từng được Immunefi trả. Nguồn: Immunefi

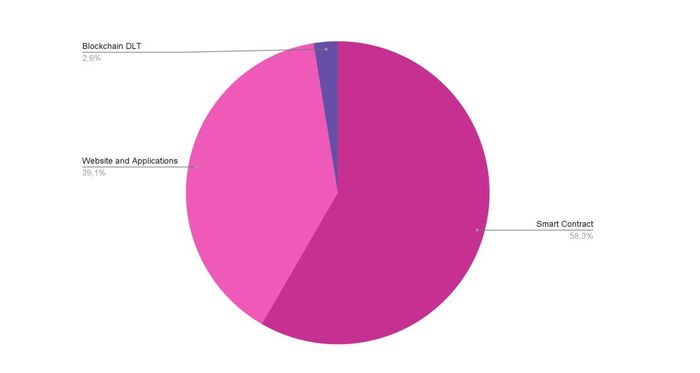

Top các mức thưởng Bug Bounty lớn nhất từng được Immunefi trả. Nguồn: ImmunefiĐơn vị này cũng ghi nhận rằng hầu hết các lỗ hổng được phát hiện đều nằm ở lớp smart contract (hợp đồng thông minh), tiếp đến là tầng website và ứng dụng, trong khi các giao thức blockchain thì ít khi bị lỗi. Điều đáng chú ý là mức độ nghiêm trọng của các lỗi được phân bố đều đặn, không có một mức độ nào chiếm ưu thế, cho thấy không có sự che giấu trong những lỗ hổng được báo cáo bởi các hacker mũ trắng.

Phân loại nguồn gốc các lỗ hổng được báo cáo cho Immunefi. Nguồn: Immunefi

Phân loại nguồn gốc các lỗ hổng được báo cáo cho Immunefi. Nguồn: ImmunefiBên cạnh đó, có hàng trăm chương trình bug bounty đã được tổ chức trên DeFi với phần thưởng lên đến 8 số. Khoảng 150 triệu USD đã được dành riêng cho việc trao thưởng. Theo ước tính của Immunefi về các rủi ro mà các lỗ hổng phát hiện có thể gây ra, các chương trình bug bounty đã giúp tiết kiệm hơn 40 tỷ USD cho các dự án DeFi và ngành tiền mã hoá, đặc biệt là các sự cố liên quan đến Polygon và Solana.

Thách thức khi Bug Bounty bước vào Web3

- Lỗ hổng: Lỗ hổng trong Web3 khác biệt so với Web2 và có nhiều đặc điểm khác nhau. Ví dụ, trong Web2, hacker sẽ tìm lỗ hổng trong phần mềm (CWE), trong khi Web3 sẽ tìm lỗ hổng trong hợp đồng thông minh (SWC);

- Phạm vi tấn công: Bề mặt tấn công vào một hệ thống công nghệ rất rộng và khó đo đạt, trong khi mã lập trình của blockchain ngày càng phức tạp;

- Thiếu nguồn nhân lực: Hiện nguồn nhân lực làm việc trong lĩnh vực Web3 vẫn còn ít hơn so với lĩnh vực công nghệ thông tin truyền thống. Kết hợp với độ phức tạp của blockchain, cùng với yêu cầu về thời gian và công sức, việc kiếm tiền qua bug bounty có vẻ không hấp dẫn cho nhiều lập trình viên bởi họ không chắc chắn về việc tìm ra lỗi, làm cho không ít người cảm thấy không quá thích thú với việc thử sức trong môi trường này.

- Bài toán kỹ năng: Một người tham gia có thể thành thạo về giao thức Web3 nhưng không giỏi về các giải pháp cầu nối, và ngược lại. Tuy nhiên, cả hai đều quan trọng để một nhà nghiên cứu có thể phát hiện lỗ hổng trong quá trình hoạt động chung của giao thức và cầu nối. Điều này cho thấy việc đào tạo lập trình, một cách toàn diện và hệ thống, sẽ là cần thiết để tạo ra một nguồn nhân lực mạnh mẽ.

Tiềm năng của Bug Bounty trong Web3

Theo tầm nhìn của Giám đốc điều hành Immunefi, Mitchell Amador, các chương trình Bug Bounty dự kiến sẽ có tổng giá trị thưởng trên dưới 1 tỷ USD vào năm 2025. Hàng trăm triệu USD tiền thưởng dự kiến sẽ được trả hàng năm, từ đó thúc đẩy mạnh mẽ các hoạt động bảo mật trong không gian này. Ông Amador dự đoán mỗi dự án lớn sẽ tổ chức một chương trình bug bounty chuyên nghiệp của riêng mình, với mục tiêu kích thích sự quan tâm của các hacker mũ trắng và giúp dự án ngăn chặn các nguy cơ tấn công bảo mật trong tương lai.

Ari