Dạo gần đây, mạng internet đang rộ lên với cuộc trận đấu giữa hacker và BKAV. Dưới đây là một tóm tắt về diễn biến từ đầu đến giờ để anh em dễ dàng theo dõi.

Dạo gần đây, mạng internet đang rộ lên với cuộc trận đấu giữa hacker và BKAV. Dưới đây là một tóm tắt về diễn biến từ đầu đến giờ để anh em dễ dàng theo dõi. Hacker với biệt danh chunxong vừa đăng một bài viết rao bán mã nguồn của các sản phẩm của BKAV, bao gồm cả phần mềm bảo mật Bkav Pro, trên một diễn đàn chia sẻ và bán thông tin bảo mật. Tài khoản này tuyên bố đã hack vào máy chủ của Bkav để thu thập dữ liệu và yêu cầu người mua liên hệ qua email mà không tiết lộ giá.Bình minh ngày 9/8Sáng ngày 9/8Ngày 10/8

Hacker với biệt danh chunxong vừa đăng một bài viết rao bán mã nguồn của các sản phẩm của BKAV, bao gồm cả phần mềm bảo mật Bkav Pro, trên một diễn đàn chia sẻ và bán thông tin bảo mật. Tài khoản này tuyên bố đã hack vào máy chủ của Bkav để thu thập dữ liệu và yêu cầu người mua liên hệ qua email mà không tiết lộ giá.Bình minh ngày 9/8Sáng ngày 9/8Ngày 10/8

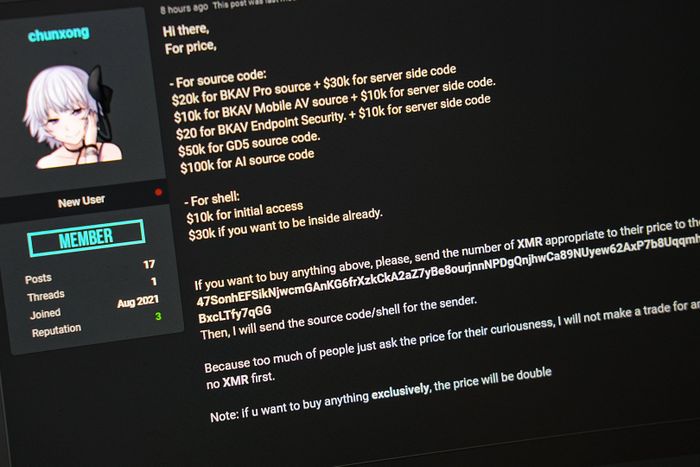

Sau một thời gian ngắn, tin tặc tiếp tục đăng bài trên diễn đàn, công bố các mức giá nói trên, đồng thời yêu cầu người mua giao dịch bằng đồng coin Monero (mã XMR) để đảm bảo danh tính không bị truy vết. Tài khoản này còn cho biết '“Nếu muốn mua bất cứ phần dữ liệu nào, vui lòng gửi đúng số coin XMR vào địa chỉ ví của tôi. Sau khi nhận được tiền, tôi sẽ gửi mã nguồn và tài liệu. Do có quá nhiều người hỏi giá vì tò mò nên tôi sẽ chỉ giao dịch khi nhận được coin XMR chuyển trước”, đồng thời nói rằng ai muốn mua toàn bộ dữ liệu này độc quyền thì phải trả giá gấp đôi, nghĩa là khoảng 600.000 đô la.

Ngày 11/8

Zing.vn đã gửi email cho tin tặc để hỏi và tin tặc này trả lời rằng anh ta là người Việt Nam, đang sinh sống ở nước ngoài và còn nhiều tài liệu khác của Bkav có thể tung ra. chunxong nói qua email rằng 'Tôi là người Việt Nam nhưng đang sống ở nước ngoài. Hiện tại, tôi không thể phỏng vấn bằng hình ảnh được, vì người ta sẽ tìm ra tôi ngay', đồng thời cho biết anh ta chọn Bkav làm mục tiêu tấn công vì cảm thấy công ty này thường nói quá so với những gì mình làm được. Hacker này cũng cho biết mình sở hữu nhiều dữ liệu của Bkav sau khi tấn công vào mạng nội bộ của công ty, nhưng có những dữ liệu không muốn bán hoặc công bố. Rạng sáng 12/8

Cập nhật ngày 13/8

Một người sử dụng email protonmail đã đăng một ghi chú trên disroot với tiêu đề Ngày xửa ngày xưa tại BKAV, trong đó tóm tắt các sự kiện quan trọng liên quan đến vụ việc Bkav và tin tặc chunxong. Trong đó, đoạn ghi chú đặc biệt đề cập đến việc người này tuyên bố đã phỏng vấn trực tiếp tin tặc (phương tiện không được xác định) và nhận được nhiều câu trả lời từ tin tặc. Nội dung của các câu hỏi và câu trả lời được liệt kê dưới đây, trong đó tin tặc tiết lộ đã bán được 2 mã nguồn Bkav Pro, nói về lý do tấn công Bkav, cách tiếp cận máy chủ Bkav, các lớp bảo mật đã được tin tặc vượt qua và thông tin về vụ việc Zalo cách đây vài ngày.

Với những điều được đề cập trong bài viết này, không thể không nghi ngờ rằng đây có thể là một bài viết từ tin tặc nhằm cung cấp thêm thông tin hoặc với một mục đích khác.

Ảnh chụp màn hình, bài viết gốc có tại đây

Mình đã sử dụng Google dịch để dịch một số đoạn cho mọi người dễ theo dõi.

Một cuộc phỏng vấn với tin tặc

Câu hỏi: Cho đến thời điểm hiện tại, đã có bao nhiêu người liên hệ để mua dữ liệu và có bao nhiêu bản đã được bán?

Trả lời: Khoảng 400 email, nhưng tôi chỉ đã bán được 2 mã nguồn Bkav Pro.

Câu hỏi: Bạn đã chọn mục tiêu Bkav hay đó chỉ là một sự trùng hợp?

Trả lời:

- Tôi đã biết về Bkav từ rất lâu trước, ngay từ khi họ bắt đầu, họ đã tiên phong trong lĩnh vực nghiên cứu kỹ thuật - điều đó rất tốt, nhưng hiện tại, họ chỉ nói và làm rất ít.

- Họ đã có quá nhiều mối quan hệ với những người ở vị trí cao trong chính phủ và tham gia vào nhiều dự án cho chính phủ, đây là vấn đề. Họ đã được nhận nhiều dự án vì 'kết nối với những người ở vị trí cao trong chính phủ', không phải vì khả năng của họ. Do đó, chất lượng và an ninh của các dự án của chính phủ đã giảm đi đáng kể. Ví dụ, về dự án Bluezone, tính đến thời điểm hiện tại, dự án này chẳng có nhiều ích lợi trong việc phòng chống dịch Covid-19 tại Việt Nam, nhưng nó lại yêu cầu rất nhiều 'sự cho phép bảo mật' từ điện thoại của người dùng và thu thập rất nhiều dữ liệu. Rất nhiều người hỏi liệu tôi có dữ liệu Bluezone không, câu trả lời là: 'Tôi đã hack vào mạng nội bộ của Bkav và có dữ liệu của Bluezone, nhưng tôi không có ý định bán hoặc công bố dữ liệu đó bằng bất kỳ phương tiện nào'.

- Tôi đã hack vào Bkav để nâng cao nhận thức của mọi người về những gì họ đang làm. Họ đã kiểm soát phương tiện truyền thông, báo chí..., và họ đã lừa dối người Việt rất nhiều.

Câu hỏi: Làm sao bạn đã tiếp cận các máy chủ của Bkav và liệu điều này có tương tự vụ việc của Lulzsec vào năm 2012 khi các máy chủ bị lỗi nặng?

Trả lời: Tất cả bắt đầu với một máy chủ của Bkav bên ngoài, dễ bị SQL Injection. WebApp được phát triển bởi chính nhân viên của Bkav.

- Vụ việc này không hoàn toàn giống với năm 2012, tôi không tìm thấy bất kỳ dịch vụ lỗi thời nào. Ngày nay, Bkav thích sử dụng các sản phẩm của riêng họ thậm chí không an toàn như các dịch vụ đời cũ.

Câu hỏi: Có hệ thống phòng thủ nào không và nếu có, bạn đã vượt qua chúng như thế nào?

Trả lời: Có, họ đã sử dụng BKAV PRO, BKAV Endpoint Protection và Bkav SOC - các lớp bảo vệ này giống như năm 2007, khi tôi tìm tới với Metasploit, không có gì bảo vệ được.

- Hãy tắt máy chủ của chúng tôi để bảo vệ an toàn. Chúng tôi đang xử lý vấn đề an ninh mạng và sẽ trở lại sớm.

An ninh mạng là một trận chiến không ngừng nghỉ. Chúng tôi sẵn sàng đối mặt với mọi thách thức và hoàn thiện bản thân từng ngày.BKAV là một công ty hàng đầu trong lĩnh vực an ninh mạng và công nghệ thông tin tại Việt Nam. Công ty đã có nhiều đóng góp quan trọng trong việc nâng cao sự an toàn cho người dùng internet.

An ninh mạng là một trận chiến không ngừng nghỉ. Chúng tôi sẵn sàng đối mặt với mọi thách thức và hoàn thiện bản thân từng ngày.BKAV là một công ty hàng đầu trong lĩnh vực an ninh mạng và công nghệ thông tin tại Việt Nam. Công ty đã có nhiều đóng góp quan trọng trong việc nâng cao sự an toàn cho người dùng internet.