Thấy trên diễn đàn có nhiều người sử dụng Windows Defender nên quyết định tạo một chủ đề chia sẻ kinh nghiệm điều chỉnh Windows Defender / Windows Firewall để tăng cường khả năng bảo mật.

Lưu ý: Bài viết này chỉ dành cho người sử dụng máy tính cơ bản, những người cần bảo mật cao hơn nên sử dụng các phần mềm như Comodo Firewall hoặc VoodooShield.

Yêu cầu tối thiểu: Sử dụng Windows 10 Pro, Education, Enterprise phiên bản 1709 trở lên.

Phần I: Windows Defender

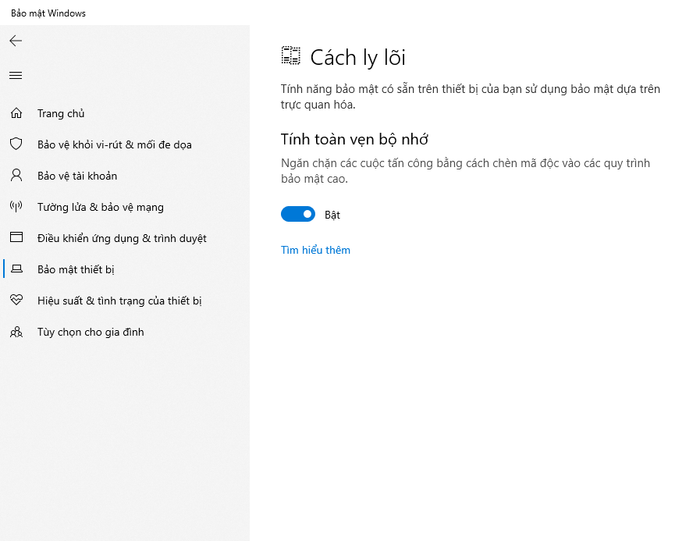

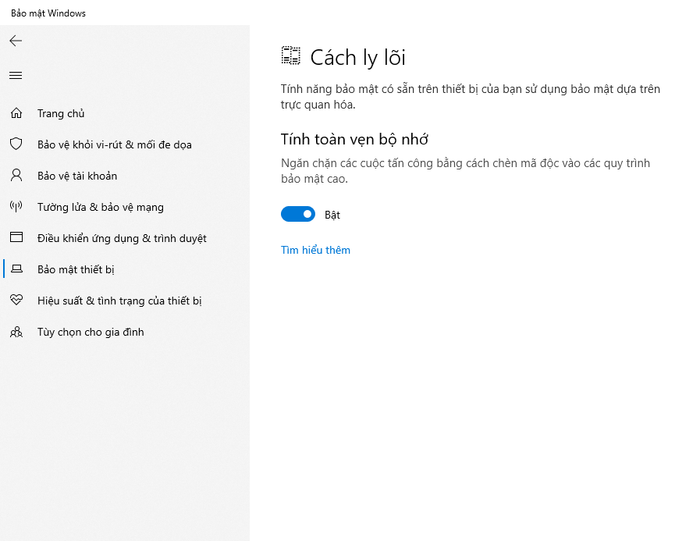

1. Bật Memory Integrity

Lưu ý: Bài viết này chỉ dành cho người sử dụng máy tính cơ bản, những người cần bảo mật cao hơn nên sử dụng các phần mềm như Comodo Firewall hoặc VoodooShield.

Yêu cầu tối thiểu: Sử dụng Windows 10 Pro, Education, Enterprise phiên bản 1709 trở lên.

Phần I: Windows Defender

1. Bật Memory Integrity

-Tính năng này không tương thích với các phần mềm sử dụng ảo hoá phần cứng trừ Hyper-V và VMWare 15.5.5 trở lên.

-Tính năng này sẽ làm giảm đáng kể hiệu năng của các bộ vi xử lý Intel Skylake và AMD Zen+ trở về trước.

Hướng dẫn: Bước 1: Nhấn vào biểu tượng 'Bảo mật Windows' ở góc dưới bên phải màn hình. Bước 2: Chọn 'Bảo mật thiết bị' Bước 3: Chọn 'Cách ly lõi' Bước 4: Bật 'Tính toàn vẹn bộ nhớ'

2. Kích hoạt tính năng 'Block at first sight'

Block at first sight (BaFS) là tính năng sử dụng đám mây để quét các tập tin thực thi tải về từ Internet. Windows Defender sẽ ngăn không cho tập tin chạy trong khoảng từ 10 đến 60 giây và upload lên đám mây. Sau khi có kết quả, Windows Defender sẽ cho tập tin chạy nếu an toàn hoặc tiếp tục chặn tập tin nếu là phần mềm độc hại.

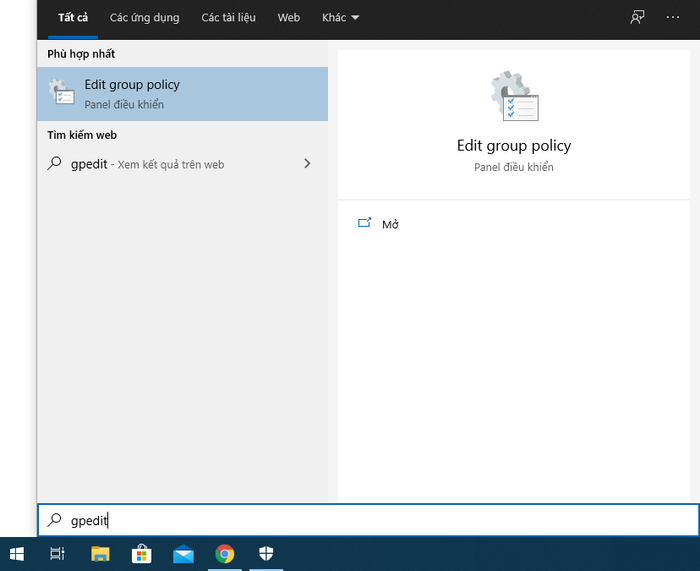

Hướng dẫn: Bước 1: Nhấn vào nút Start, gõ gpedit, sau đó chọn 'Edit group policy

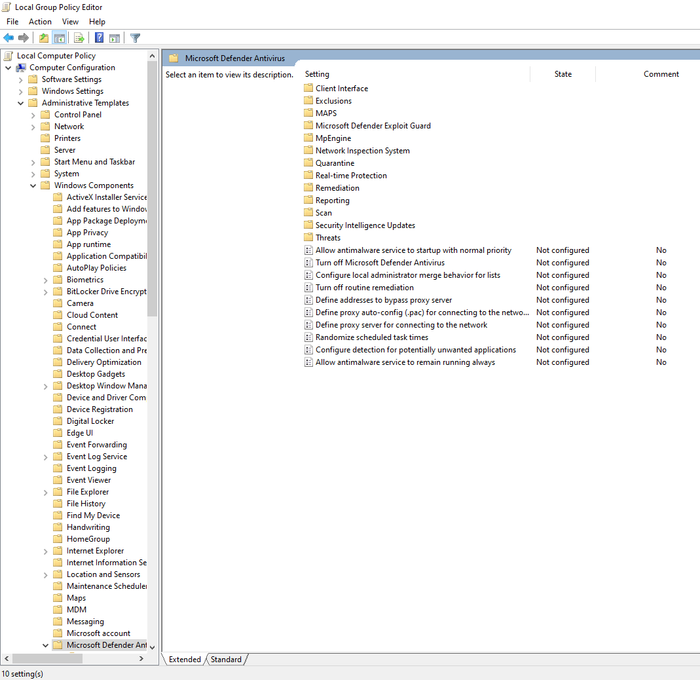

Bước 2: Truy cập: Cấu hình Máy tính > Mẫu cấu hình hành chính > Các thành phần Windows > Windows Defender Antivirus

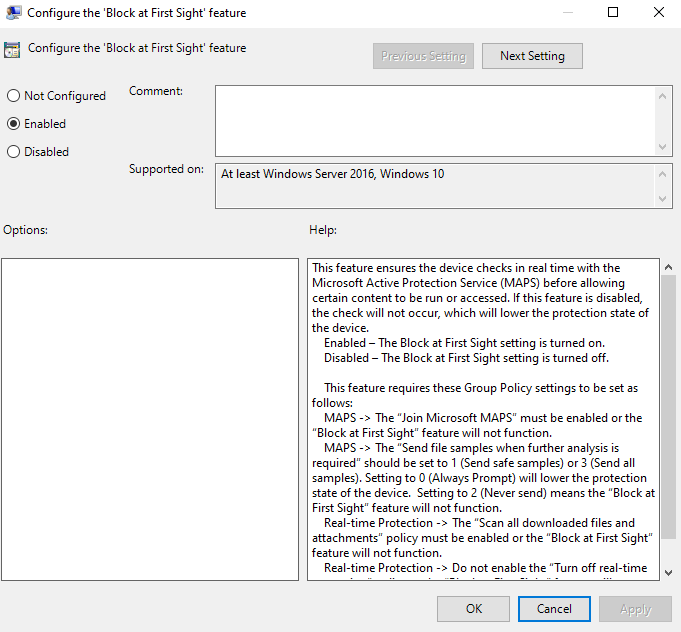

Bước 3: Nhấp vào MAPS, nhấp đôi vào 'Block at First Sight'

Bước 4: Kích hoạt Enable, Áp dụng sau đó OK.

3. Kích hoạt tính năng 'Tham gia Microsoft MAPS'

Lưu ý: Tham gia Microsoft MAPS (JMM) là tính năng cần phải bật để sử dụng BaFS.

JMM sẽ chuyển thông tin về phần mềm độc hại, gián điệp, phần mềm không mong muốn bao gồm vị trí của phần mềm, tên các tệp tin, cách thức hoạt động của phần mềm và mức độ ảnh hưởng của nó lên máy tính đến Microsoft.

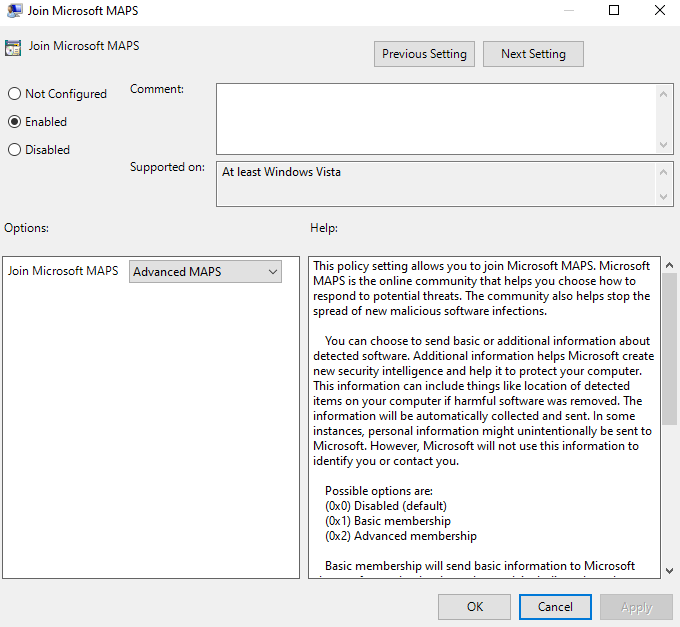

Bước 1: Nhấp đôi vào 'Tham gia Microsoft MAPS'

Bước 2: Bật Enable

Bước 3: Trong phần Tùy chọn, chuyển từ Disabled sang Advanced MAPS, Áp dụng sau đó OK.

4. Kích hoạt tính năng gửi mẫu virus

Tính năng này sẽ tải lên tập tin lên đám mây để kiểm tra thêm khi cần, chọn 'gửi tất cả mẫu' để tăng khả năng phát hiện virus.

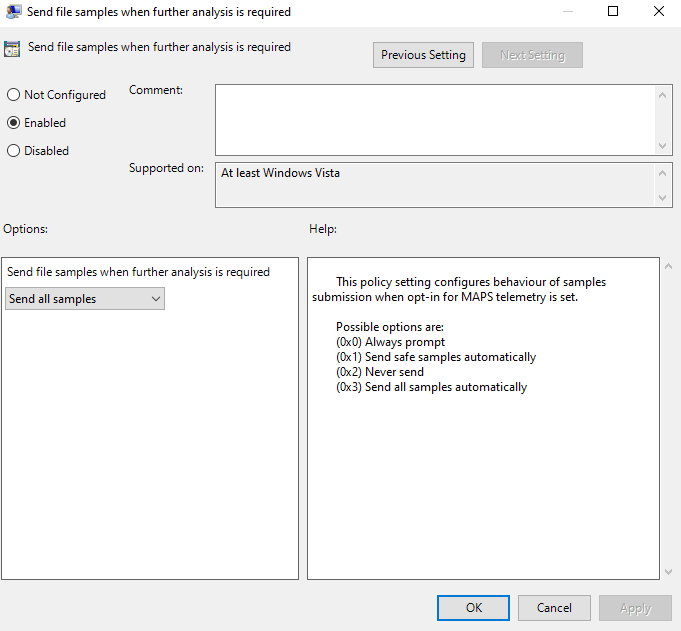

Bước 1: Nhấp đôi vào 'Gửi mẫu tệp tin khi cần phân tích thêm'

Bước 2: Bật Enable

Bước 3: Trong phần Tùy chọn, chuyển từ Luôn nhắc sang Gửi tất cả mẫu, Áp dụng và OK.

5. Mở rộng thời gian kiểm tra tập tin trên đám mây

Tính năng này sẽ ngăn không cho tập tin chạy tối đa 60 giây để tải lên và chờ kết quả phân tích virus từ đám mây. Thời gian càng lâu thì kết quả sẽ càng chính xác.

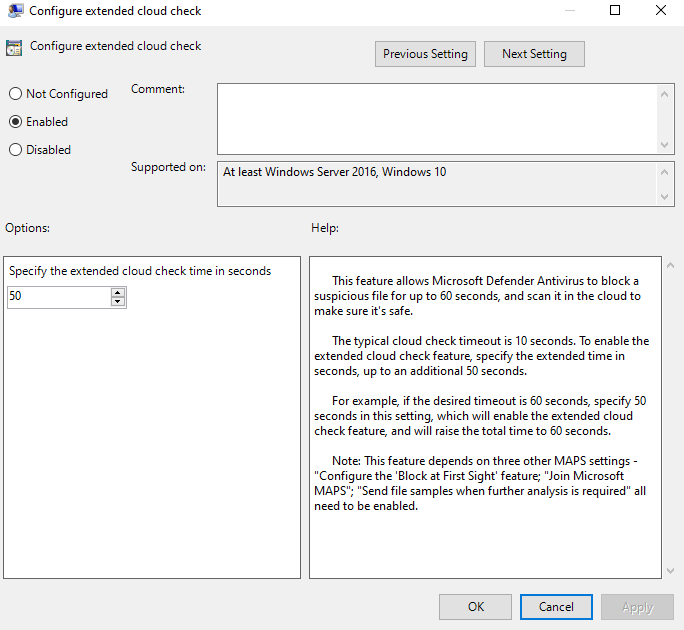

Bước 1: Truy cập thư mục Microsoft Defender Antivirus, nhấp vào MPEngine

Bước 2: Nhấp đôi vào 'Cấu hình kiểm tra đám mây mở rộng'

Bước 3: Chọn Bật

Bước 4: Trong phần Tùy chọn, điều chỉnh lên 50, nhấn Áp dụng và OK.

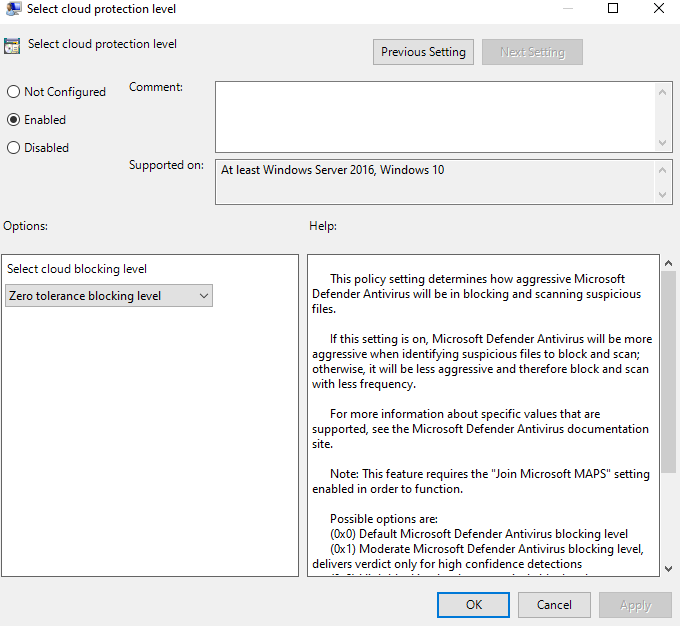

6. Tuỳ chỉnh mức độ bảo vệ của đám mây

Lưu ý: Tính năng này sẽ khiến Windows Defender cảnh báo nhiều hơn, nếu là lập trình viên thì không nên sử dụng Zero Tolerance mà chỉ nên chọn High hoặc High+.

Tính năng này sẽ quyết định xem Windows Defender có tiếp tục chặn tập tin không sau khi có kết quả phân tích (sử dụng machine learning) của đám mây. Nếu chọn High hoặc High+, Windows Defender sẽ chặn tập tin có khả năng là virus, còn nếu chọn Zero Tolerance, Windows Defender sẽ chặn mọi tập tin không rõ nguồn gốc là virus hay không.

Bước 1: Nhấp đôi vào 'Chọn mức độ bảo vệ của đám mây'

Bước 2: Chọn Bật

Bước 3: Trong phần Tùy chọn, chọn mức độ chặn Zero Tolerance

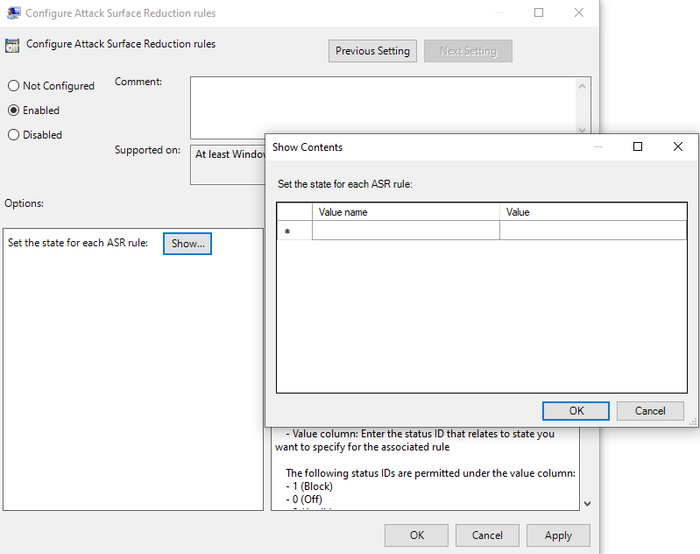

7. Thêm các quy tắc để giảm khả năng bị mã độc xâm nhập vào máy qua lỗ hổng bảo mật

Bước 1: Quay trở lại thư mục Microsoft Defender Antivirus, nhấp vào Microsoft Defender Exploit Guard

Bước 2: Nhấp vào Attack Surface Reduction

Bước 3: Chọn Bật, sau đó nhấp vào 'Hiển thị...' trong phần Tùy chọn

Bước 4: Thêm các quy tắc sau vào cột Tên giá trị:

BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550: Chặn các nội dung thực thi trong Email.

D4F940AB-401B-4EFC-AADC-AD5F3C50688A: Chặn Office tạo các tiến trình con.

3B576869-A4EC-4529-8536-B80A7769E899: Chặn Office tạo nội dung thực thi.

75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84: Chặn Office tiêm mã lệnh vào các tiến trình khác.

D3E037E1-3EB8-44C8-A917-57927947596D: Ngăn không cho JavaScript và VBScript chạy tệp tin thực thi.

5BEB7EFE-FD9A-4556-801D-275E5FFC04CC: Chặn các script có khả năng chứa mã độc được thực thi.

92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B: Chặn VBA macros gọi Win32 API.

D1E49AAC-8F56-4280-B9BA-993A6D77406C: Chặn việc tạo tiến trình từ PSExec và WMI.

B2B3F03D-6A65-4F7B-A9C7-1C7EF74A9BA4: Chặn tập tin thực thi không đáng tin hoặc không có chữ ký số trên ổ đĩa di động (USB).

C1DB55AB-C21A-4637-BB3F-A12568109D35: Chống mã độc tống tiền nâng cao.

01443614-CD74-433A-B99E-2ECDC07BFC25: Chặn tập tin thực thi trừ khi nó phổ biến hoặc nằm trong danh sách đáng tin.

7674BA52-37EB-4A4F-A9A1-F0F9A1619A2C: Chặn Adobe Reader tạo các tiến trình con.

Trong cột Giá trị, nhập tất cả giá trị là 1.

Lưu ý: 01443614-CD74-433A-B99E-2ECDC07BFC25 sẽ khiến Windows Defender cảnh báo nhiều hơn, nhưng tính năng này có thể bảo vệ máy tính khỏi virus chưa được phát hiện trong cơ sở dữ liệu nên mình quyết định bật nó. Nếu là lập trình viên, không nên sử dụng tính năng này

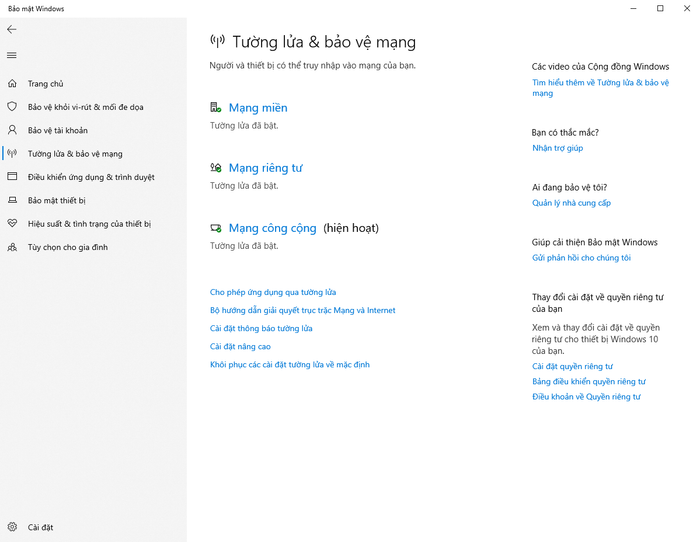

Phần II: Tường lửa Windows

Bước 1: Nhấp vào biểu tượng 'Bảo mật Windows' ở góc dưới bên phải của màn hình.

Bước 2: Chọn 'Tường lửa và bảo vệ mạng', sau đó chọn 'Cài đặt nâng cao'

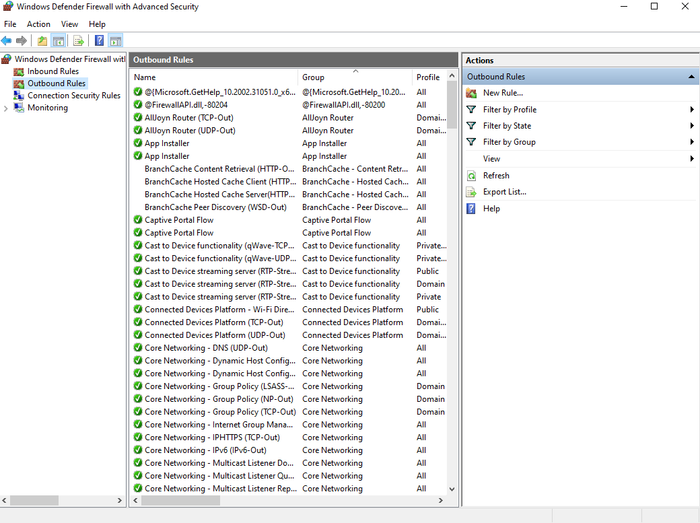

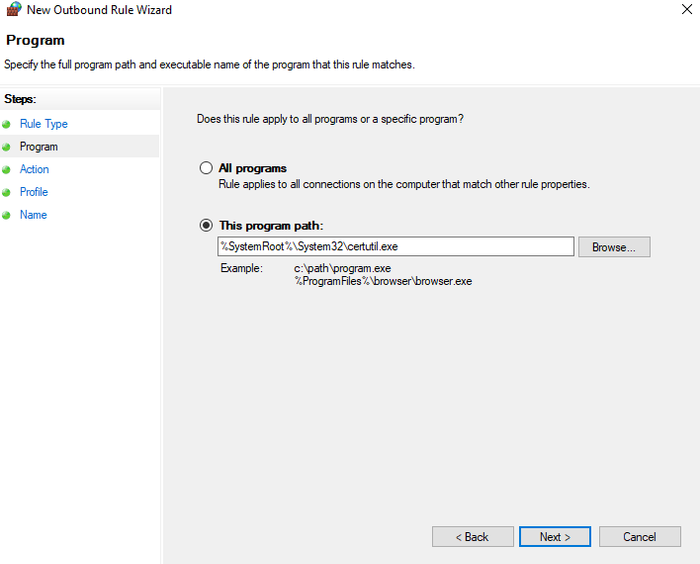

Bước 3: Nhấp vào 'Outbound Rules', sau đó nhấp vào 'New Rule...' ở cột bên phải.

Bước 4: Trong mục 'Loại Quy tắc' không thực hiện bất kỳ thay đổi nào, nhấn tiếp theo

Bước 5: Đến mục Chương trình, sao chép một dòng từ danh sách phía dưới vào 'Đường dẫn chương trình này:' sau đó nhấn tiếp theo cho đến mục 'Tên'.

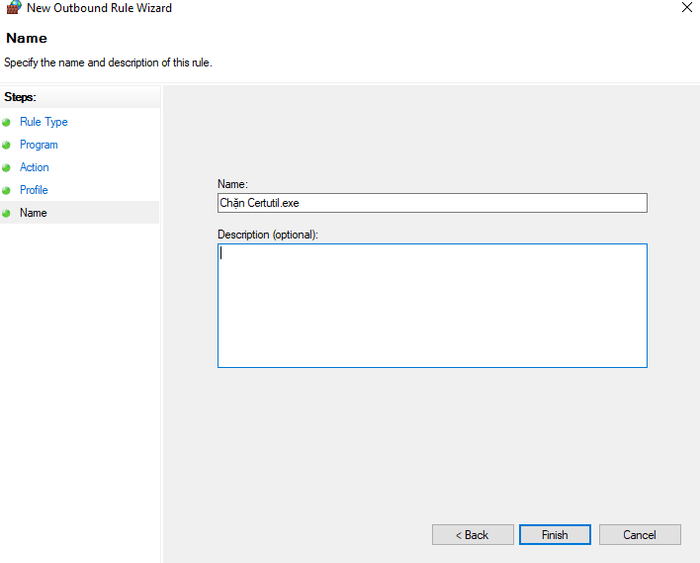

Bước 6: Đặt tên cho quy tắc và nhấn 'Hoàn tất'

Bước 7: Lặp lại từ bước 1 đến 6 cho đến khi hoàn thành danh sách dưới đây.

Tạo quy tắc tường lửa để chặn các tiến trình sau khỏi kết nối Internet:

C:\Windows\System32\bash.exe

C:\Windows\System32\certutil.exe

C:\Windows\System32\cscript.exe

C:\Windows\System32\mhsta.exe

C:\Windows\System32\msiexec.exe

C:\Windows\System32\regsvr32.exe

C:\Windows\System32\rundll32.exe

C:\Windows\System32\wbem\wmic.exe

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\System32\WindowsPowerShell\v1.0\powershell_ise.exe

C:\Windows\System32\wscript.exe

C:\Windows\SysWOW64\certutil.exe

C:\Windows\SysWOW64\cscript.exe

C:\Windows\SysWOW64\mhsta.exe

C:\Windows\SysWOW64\msiexec.exe

C:\Windows\SysWOW64\regsvr32.exe

C:\Windows\SysWOW64\rundll32.exe

C:\Windows\SysWOW64\wbem\wmic.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell_ise.exe

Danh sách trên là các công cụ trong Windows mà người dùng thường không sử dụng nhưng có thể bị lợi dụng cho các mục đích độc hại như: tải và cài đặt phần mềm độc hại, thực thi mã độc, vượt qua User Access Control, vượt qua tính năng bảo vệ Windows Defender Access Control.

Mặc dù việc chặn bằng Firewall không ngăn được phần mềm độc hại chạy trên máy tính, nhưng nó có thể ngăn chặn kết nối Internet của chúng. Trong trường hợp bị nhiễm mã độc tống tiền, vì mã độc không thể kết nối Internet, việc khôi phục các tập tin bị mã hóa sẽ trở nên dễ dàng hơn.