Sự cố về việc Độ Mixi bị tấn công kênh YouTube đã làm cho câu hỏi này trở nên đáng chú ý.

Như những thông tin đã được công bố, vào buổi sáng ngày 2/4, YouTuber Độ Mixi (tên thật là Phùng Thanh Độ) đã thông báo rằng kênh YouTube của anh đã bị tấn công.

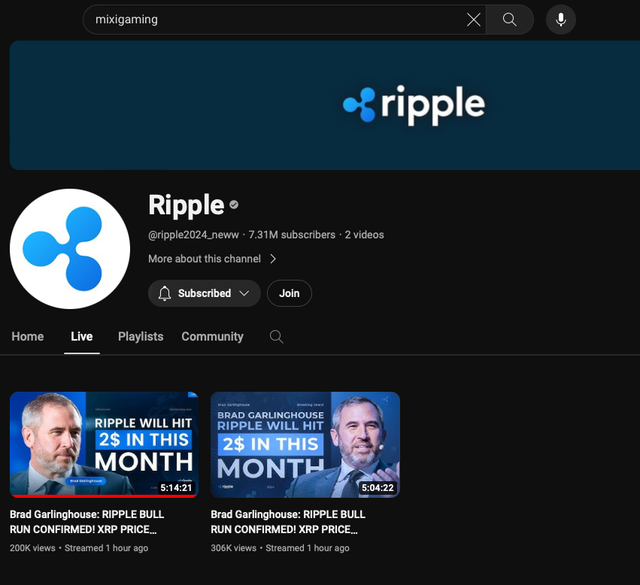

Kênh YouTube của Độ Mixi hiện đang có 7.33 triệu người theo dõi. Tất cả các video trên kênh đã bị ẩn đi, hình đại diện và banner cũng đã bị thay đổi thành hình ảnh của đồng tiền kỹ thuật số Ripple, và hiện chỉ còn 2 video đang phát trực tiếp, tất cả đều liên quan đến tiền điện tử.

Kênh YouTube của Độ Mixi bị tấn công để phát sóng trực tiếp về tiền kỹ thuật số

Đối với những YouTuber có tầm ảnh hưởng như Độ Mixi, việc bảo mật tài khoản là vấn đề quan trọng nhất. Mặc dù chúng ta không thể biết được mật khẩu mà YouTuber này đã đặt cho tài khoản Google của mình là gì, nhưng chắc chắn rằng nó phải được thiết lập một cách phức tạp và không dễ dàng đoán được, không phải là '12345678', '123456789' hoặc '12345678' (đây là 3 mật khẩu phổ biến nhất tại Việt Nam vào năm 2023, theo số liệu của NordPass).

Hơn nữa, tính năng bảo mật 2 lớp (2FA) cũng đã chắc chắn được kích hoạt. Không chỉ với những tài khoản quan trọng như của Độ Mixi, mà 2FA ngày càng trở thành tính năng bảo mật bắt buộc mà Google yêu cầu mọi người dùng phải sử dụng.

Thực tế, Độ Mixi không phải là YouTuber đầu tiên tại Việt Nam bị tấn công kênh YouTube để trực tiếp phát sóng tiền điện tử. Trước đây, nhiều kênh YouTube như FapTV, Trấn Thành, Phúc Du, Hồ Quang Hiếu, Lynk Lee, Lý Hải... đã gặp tình huống tương tự. Danh sách này còn bao gồm cả các kênh YouTube chuyên về công nghệ, có những người có kiến thức chuyên sâu về công nghệ và bảo mật?

Tại sao những YouTuber này bị hack?

Mặc dù chưa có xác nhận chính thức từ phía Độ Mixi, nhưng dựa trên lịch sử các cuộc tấn công trước đó, có thể khẳng định rằng hacker đã có thể 'đột nhập' vào tài khoản YouTube mà không cần mật khẩu. Vì vậy, dù mật khẩu có mạnh như thế nào, hoặc thậm chí có kích hoạt tính năng xác thực hai yếu tố đi nữa, những rào cản bảo mật này vẫn có thể bị vượt qua dễ dàng.

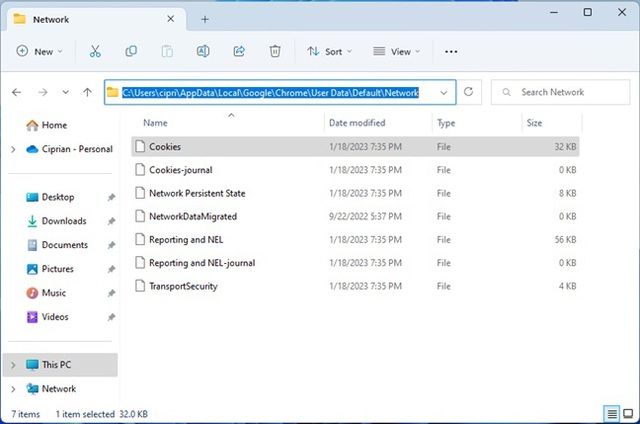

Thay vì lấy cắp mật khẩu, các hacker đang chuyển sự chú ý của họ sang việc lấy cắp 'phiên' (session) làm việc. Nói một cách đơn giản, nếu bạn đã đăng nhập vào tài khoản YouTube, thì ngay cả khi bạn tắt trình duyệt hoặc thậm chí là máy tính của bạn, vài ngày sau bạn vẫn có thể truy cập YouTube mà không cần phải đăng nhập lại vì 'phiên' vẫn còn hiệu lực. Những phiên này thường được lưu trữ trong các cookie, một tệp vật lý được quản lý bởi trình duyệt. Đây là mục tiêu của hacker.

Thư mục chứa cookie của trình duyệt Chrome nằm tại đường dẫn C:\Users\<tên người dùng>\AppData\Local\Google\Chrome\User Data\Default\Network

Khi có được các phiên này, hacker sẽ ngay lập tức có thể truy cập vào kênh YouTube mà không cần mật khẩu hoặc qua bất kỳ bước xác thực nào. Điều này dẫn đến câu hỏi tiếp theo, đó là làm thế nào để hacker lấy cắp phiên?

Cách phổ biến nhất hiện nay là tạo ra các mã độc giả có nội dung khác nhau để lừa đảo quản lý kênh YouTube kích hoạt. Có nhiều cách để phân phối mã độc, chẳng hạn như ẩn náu trong các phần mềm crack, hack game. Tuy nhiên, phương pháp phổ biến nhất đối với các YouTuber là thông qua các hợp đồng quảng cáo.

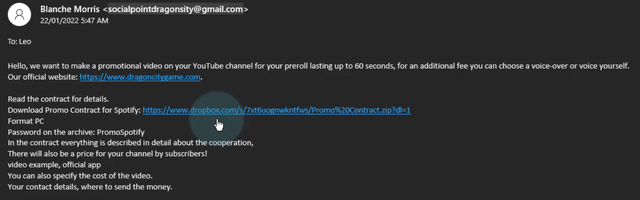

Dưới danh nghĩa một thương hiệu đang muốn hợp tác quảng cáo với YouTuber, người tấn công sẽ gửi email kèm theo một tài liệu báo giá/hợp đồng/điều khoản và mời YouTuber mở ra để xem thông tin thêm.

Một email được hacker gửi có nội dung hợp tác quảng cáo. Email chứa đường link để tải về 'báo giá' (thực ra là mã độc) cùng với mật khẩu giải nén. Ảnh: Kênh Bảo Mật Máy Tính PC

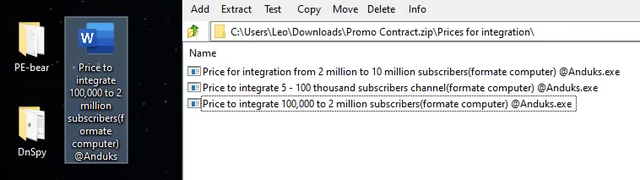

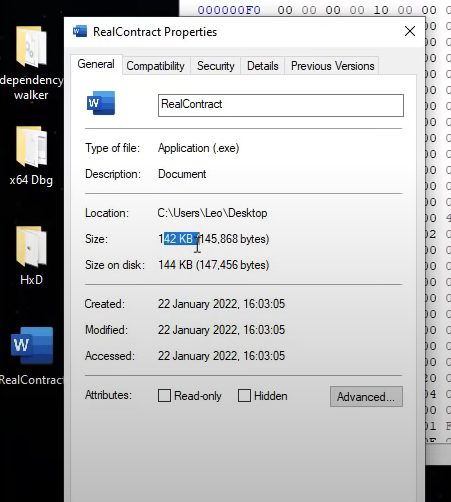

Tài liệu đính kèm được thiết kế để lừa dối người dùng, với biểu tượng giả mạo của tài liệu văn bản (thường là Word/PDF). Trong một số trường hợp, các tài liệu này có thể được gán đuôi 'ảo' (.docx/.pdf) nhưng thực ra là các tệp thực thi (.exe/.scr/.msi...), như là 'hopdong.docx.exe'. Do Windows ẩn đuôi tệp mặc định, nên tất cả những gì người dùng nhìn thấy trên Desktop hoặc Windows Explorer là 'hopdong' hoặc 'hopdong.docx'

Tệp 'báo giá' có biểu tượng giống như Microsoft Word, nhưng thực ra là một tệp thực thi .exe. Theo cài đặt mặc định của Windows, đuôi .exe sẽ không được hiển thị. Ảnh: Kênh Bảo Mật Máy Tính PC

Để qua mặt các chương trình diệt virus, các hacker đã sử dụng nhiều cách khác nhau. Đầu tiên, toàn bộ nội dung sẽ được đặt trong một tệp nén (zip/rar) kèm theo mật khẩu để dịch vụ email không thể phát hiện.

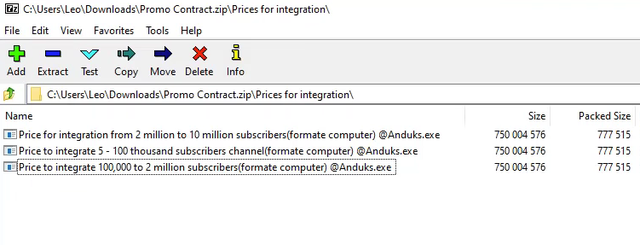

Tệp 'báo giá' được nén với mật khẩu, khi giải nén có kích thước lên tới 750MB. Ảnh: Kênh Bảo Mật Máy Tính PC

Tiếp theo, tệp thực thi (chứa mã độc) sẽ được 'đặc biệt lớn' bằng cách bổ sung rất nhiều nội dung rỗng để tăng kích thước lên hàng trăm MB. Việc này làm cho một số phần mềm diệt virus không quét các tệp quá lớn để tránh làm giảm hiệu suất của máy tính. Các dịch vụ quét virus trực tuyến như VirusTotal chỉ cho phép tải lên các tệp có dung lượng tối đa 650MB, vì vậy mức 700-750MB có thể coi là 'số lý tưởng' cho các hình thức tấn công này.

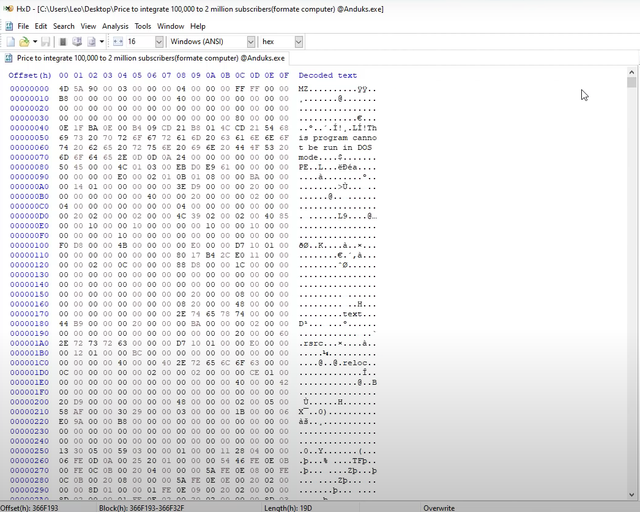

Cùng với những mã độc hại nhằm lấy thông tin người dùng...

... hacker đã 'làm phong phú' thêm các đoạn mã trống để tăng dung lượng tệp tin, vượt qua các chương trình diệt virus. Ảnh: Kênh Bảo Mật Máy Tính PC

Theo thử nghiệm của Kênh Bảo Mật Máy Tính PC, sau khi 'xóa sạch' các đoạn mã thừa, tệp tin exe đã giảm dung lượng từ 750MB xuống chỉ còn hơn 142KB.

Sau khi loại bỏ các đoạn mã thừa, tệp tin mã độc trở lại bản chất ban đầu và chỉ còn dung lượng 142KB.

Ngoài ra, một kỹ thuật mới đã được ghi nhận là mã độc ẩn trong tệp cài đặt (.msi), thường được quảng cáo như là các file crack hoặc hack game. Các file .msi này được xử lý bởi trình cài đặt Windows Installer, một công cụ 'chính thống' của Microsoft đi kèm Windows, do đó sẽ không bị các chương trình diệt virus phát hiện.

Khi mã độc được thực thi, việc đánh cắp thông tin cookies (có dung lượng chỉ vài chục KB) và gửi cho hacker diễn ra ngay lập tức, đặc biệt là với những hệ thống máy tính mạnh mẽ có SSD và kết nối Internet nhanh. Các mã độc này thường được thiết kế để tự phá hủy sau khi hoàn thành việc đánh cắp thông tin để tránh gây nghi ngờ cho người dùng.