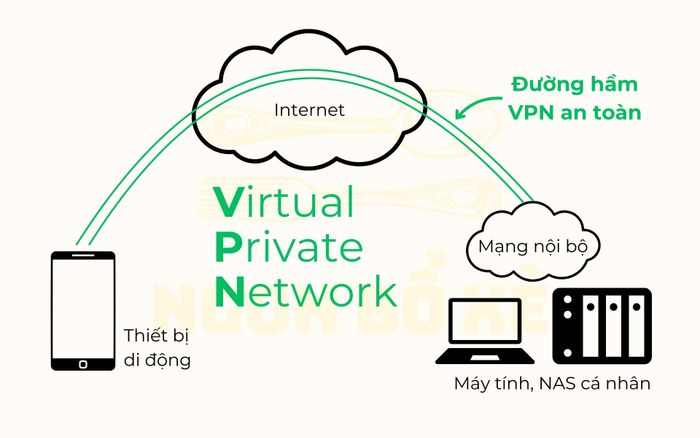

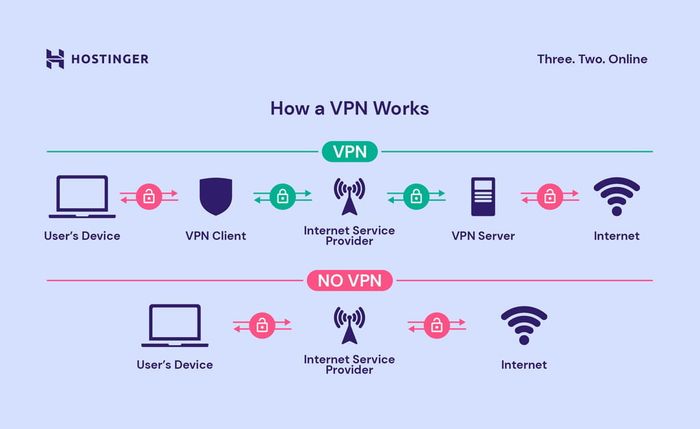

VPN – Mạng Riêng Ảo (Virtual Private Network) thiết lập một kết nối mạng bảo mật giữa các thiết bị qua internet [AWS]. Kết nối VPN chuyển tiếp dữ liệu từ thiết bị của bạn đến một máy chủ trung gian trước khi gửi đến các bên khác qua Internet.

Bài viết này thuộc chuỗi nội dung: Tất cả về ổ cứng mạng (NAS) cho người dùng cá nhân và gia đình. Trước khi đi sâu vào bài viết, mình sẽ giải thích sơ qua về nguyên lý hoạt động của VPN cho những ai chưa quen.

VPN cơ bản tạo ra một đường hầm bảo mật giữa thiết bị của bạn và máy chủ VPN (có thể ở xa hàng nghìn cây số). Khi bạn truy cập mạng, lưu lượng mạng (traffic) sẽ đi qua máy chủ VPN này trước khi đến địa chỉ mà bạn muốn truy cập [AWS].

Bài viết này thuộc chuỗi nội dung: Tất cả về ổ cứng mạng (NAS) cho người dùng cá nhân và gia đình. Trước khi đi sâu vào bài viết, mình sẽ giải thích sơ qua về nguyên lý hoạt động của VPN cho những ai chưa quen.

Nguyên lý hoạt động của VPN

Giao thức đường hầm

VPN cơ bản tạo ra một đường hầm bảo mật giữa thiết bị của bạn và máy chủ VPN (có thể ở xa hàng nghìn cây số). Khi bạn truy cập mạng, lưu lượng mạng (traffic) sẽ đi qua máy chủ VPN này trước khi đến địa chỉ mà bạn muốn truy cập [AWS].

Mã hóa

VPN Split-tunneling

Khi bạn kết nối với VPN, thông thường tất cả lưu lượng sẽ được chuyển qua máy chủ VPN. Tuy nhiên, có những tình huống bạn không muốn toàn bộ lưu lượng đi qua VPN, và lúc này tính năng VPN Split-tunneling sẽ rất hữu ích. Tính năng này cho phép bạn chỉ định những lưu lượng nào đi qua VPN, còn lại sẽ được truyền qua mạng bình thường. Dưới đây mình sẽ giải thích thêm về cách sử dụng tính năng này.

Lợi ích của việc tự host VPN là gì?

Có lẽ bạn đã quen thuộc với các dịch vụ VPN thông qua những phần mềm giúp kết nối tới máy chủ VPN nhằm tăng cường bảo mật khi truy cập Internet hoặc để truy cập các trang web bị chặn.

Những dịch vụ VPN này thường do các công ty cung cấp, và độ tin cậy của công ty sẽ ảnh hưởng đến mức độ bảo mật của thông tin bạn. Khi bạn chuyển lưu lượng truy cập qua máy chủ VPN, điều đó đồng nghĩa với việc nhà cung cấp dịch vụ có thể theo dõi hoặc sử dụng dữ liệu của bạn, vì vậy bạn nên xem xét kỹ điều khoản sử dụng của từng nhà cung cấp dịch vụ.

Ngoài ra, bạn cũng có thể tự thiết lập một máy chủ VPN tại nhà (hoặc văn phòng, cơ quan, công ty…). Việc tự host VPN server có những lợi ích gì? Dưới đây, mình sẽ chia sẻ một số trường hợp thực tế mà mình đã và đang áp dụng.

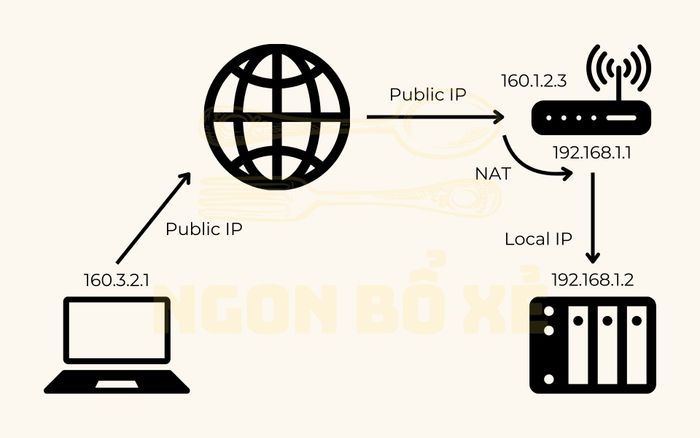

Bảo mật khi truy cập mạng nội bộ

Khi sử dụng NAS, để truy cập từ xa, mình thường phải mở các cổng (nat port) https cho NAS (như cổng 80, 433, 5000, 5001). Mở những cổng này có thể gây ra một số rủi ro cho NAS, chẳng hạn như botnet có thể quét IP rộng rãi và phát hiện NAS của mình mở cửa ra internet, điều này có thể tạo cơ hội cho hacker tấn công.

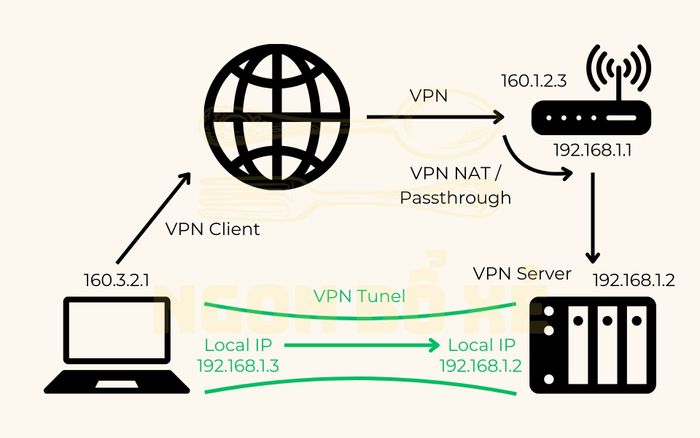

Thay vì mở các cổng https trên NAS, bạn có thể thiết lập một máy chủ VPN ngay trên NAS của mình và chỉ cần mở cổng của VPN server trên gateway/firewall/router.

Khi bạn ra ngoài và không còn ở mạng nội bộ, để truy cập vào NAS, chỉ cần kết nối thiết bị di động của bạn với VPN server và bạn có thể truy cập NAS như khi bạn đang ở trong LAN. Phương pháp này thường được gọi là Remote Access VPN.

Sử dụng phương pháp này, bạn sẽ có thêm một lớp bảo mật nhờ vào việc mã hóa của VPN. Bên cạnh IP công cộng, bạn cũng cần mật khẩu hoặc thông tin bảo mật của VPN server để kết nối và tạo một đường hầm bảo mật giữa máy khách (VPN Client) và máy chủ (VPN Server).

Với cách sử dụng này, mình thường áp dụng VPN Split-Tunneling, chỉ truyền các lưu lượng truy cập mạng nội bộ qua VPN server, còn các truy cập khác vẫn sử dụng định tuyến bình thường.

Chẳng hạn, khi bật VPN Split-Tunneling để truy cập mạng nội bộ có dải IP là 192.168.1.1/24, lưu lượng đến google.com sẽ không qua VPN, chỉ lưu lượng đến các IP trong dải đó mới đi qua VPN.

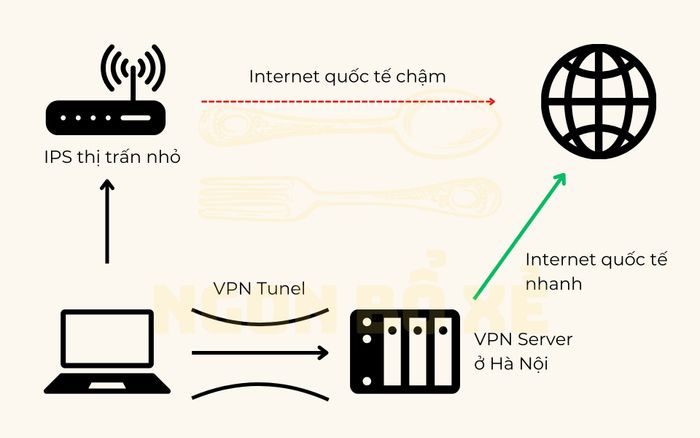

Cải thiện tốc độ mạng khi sử dụng từ xa

Mình đã kết nối đến VPN server tại nhà ở Hà Nội (sử dụng nhà cung cấp mạng khác với ở thị trấn), và toàn bộ lưu lượng internet của mình được chuyển về VPN server trước khi ra ngoài internet. May mắn là tốc độ internet quốc tế tại nhà mình tốt hơn nhiều so với ở thị trấn, nên mình đã cải thiện đáng kể tốc độ truy cập internet quốc tế.

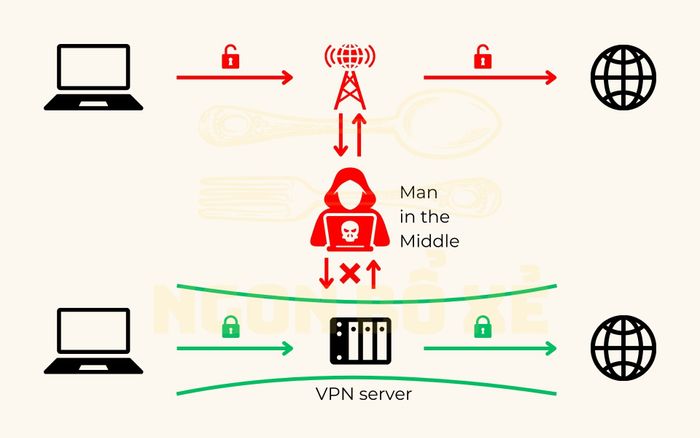

Cải thiện bảo mật khi sử dụng Internet công cộng

Khi mình đến trung tâm thương mại, quán cà phê, hoặc bất kỳ nơi nào có Wifi công cộng, mình thường bật VPN để mã hóa kết nối và chuyển hướng toàn bộ lưu lượng về VPN server tại nhà trước khi ra ngoài internet.

Điều này giúp bảo vệ dữ liệu của mình bằng cách chuyển về một nơi đáng tin cậy trước khi tiếp cận internet, giảm thiểu các rủi ro bảo mật khi sử dụng Wifi công cộng.

Chẳng hạn, một trong những mối nguy là Man-in-the-middle (MITM). MITM là khi kẻ tấn công can thiệp vào kết nối của bạn, đọc và thay đổi các gói tin để đánh cắp thông tin hoặc gửi lại dữ liệu giả mạo.

Ví dụ, khi bạn truy cập trang web ngân hàng, MITM có thể chỉnh sửa gói tin và trả về một trang web giả mạo trông giống như trang của ngân hàng thực sự, nhưng mọi thông tin bạn nhập như tài khoản và mật khẩu sẽ bị kẻ tấn công đánh cắp.

Khi bạn sử dụng VPN server, thông tin của bạn sẽ được mã hóa, vì vậy ngay cả khi có kẻ tấn công MITM ở giữa, dữ liệu của bạn vẫn được bảo vệ. Tuy nhiên, điều quan trọng là phải chọn một nhà cung cấp dịch vụ VPN uy tín, vì khi lưu lượng đến VPN server, thông tin sẽ được giải mã và VPN server có thể giám sát hoặc thậm chí đánh cắp dữ liệu của bạn (có thể nói VPN server cũng giống như một MITM).

Đó là lý do mà việc tự thiết lập VPN server tại nhà có thể đảm bảo độ tin cậy cao hơn.

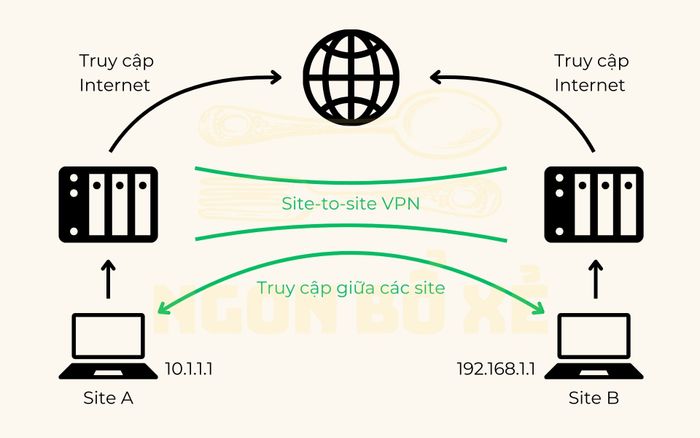

Kết nối mạng nội bộ giữa nhiều địa điểm khác nhau

Để thực hiện điều này, mình sử dụng một loại VPN gọi là site-to-site VPN. Đây là tính năng thường có trên các router cao cấp hoặc các firewall/gateway chuyên nghiệp của doanh nghiệp.

Nói đơn giản, site-to-site VPN sẽ kết nối mạng LAN của hai hoặc nhiều địa điểm qua một đường hầm VPN (đường hầm này có thể chỉ nằm trong intranet hoặc ra ngoài internet). Nhờ vậy, các mạng LAN ở nhiều địa điểm khác nhau có thể truy cập lẫn nhau như thể là một mạng LAN duy nhất. Lưu lượng thông thường tại mỗi địa điểm vẫn đi qua gateway của địa điểm đó, còn lưu lượng đến các địa điểm khác sẽ được chuyển qua VPN.

Thông thường, site-to-site VPN được áp dụng chủ yếu trong các doanh nghiệp, chẳng hạn như để kết nối nhiều văn phòng khác nhau.

Tuy nhiên, từ góc độ cá nhân, mình dùng site-to-site VPN để kết nối hai router: một tại nhà mình và một ở nhà bố mẹ. Điều này cho phép NAS chính ở nhà mình sao lưu dữ liệu ra NAS phụ như thể chúng nằm trong cùng một mạng LAN. Mình đã chia sẻ về cách sao lưu dữ liệu hiệu quả cho NAS cá nhân và gia đình, bạn có thể tham khảo thêm tại đây.

Kết luận

Đó là những ứng dụng thực tiễn mà mình thường dùng khi tự thiết lập VPN tại nhà. Nếu bạn có thêm các cách sử dụng khác, hãy chia sẻ để mọi người cùng tham khảo nhé.Nếu bạn chưa quen hoặc chưa biết cách thiết lập VPN Server trên router hoặc NAS hỗ trợ tính năng này, mình cũng có bài hướng dẫn chi tiết, bạn có thể xem tại đây:

Bài viết đến đây là kết thúc.

Cảm ơn các bạn đã đọc bài viết trên Ngon Bổ Xẻ. Mình cũng có Website, Facebook, Telegram, YouTube và Group để chia sẻ các deal hấp dẫn.