Tin tặc có tên seasalt123 khẳng định rằng nền tảng mã nguồn mở mà BKAV sử dụng là an toàn, nhưng các sửa đổi mà họ thêm vào đã làm lộ ra dữ liệu của khách hàng.

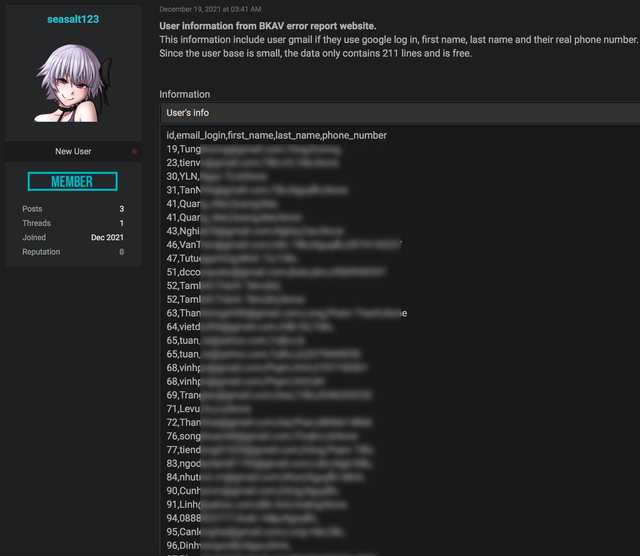

Vào ngày 19/12, một thành viên có biệt danh seasalt123 trên diễn đàn Raidforums đã chia sẻ cơ sở dữ liệu của trang web Breport.vn, bao gồm thông tin của hơn 200 người dùng.

Sau khi bài đăng thu hút sự chú ý vào ngày hôm qua (21/12), BKAV đã tạm ngưng hoạt động của trang web Breport và phát đi thông cáo chính thức về vụ việc.

'Hệ thống thử nghiệm này đang được triển khai độc lập trên một máy chủ ở hạ tầng cloud do Amazon cung cấp, là môi trường để nhóm phát triển thử nghiệm dịch vụ. Quá trình thử nghiệm có sử dụng một phần dữ liệu thật, và có sai sót về cấu hình hệ thống, dẫn đến sự lộ lọt trên. Sự cố này không ảnh hưởng tới các dịch vụ chính thức, vốn được triển khai ở hạ tầng nội bộ của Bkav.', thông cáo của BKAV nói.

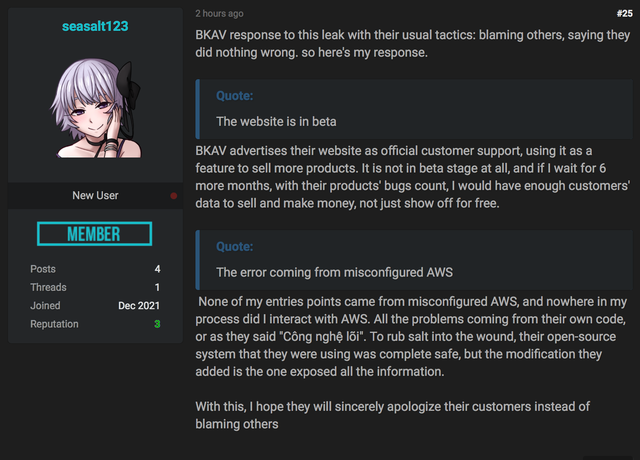

Gần đây, seasalt123 đã phản hồi về thông cáo của BKAV, cho rằng họ đã cung cấp nhiều thông tin sai lệch để tránh trách nhiệm về sự cố.

Trong phản ứng trước sự kiện này, BKAV đã chọn chiến lược quen thuộc của mình: trách móc người khác và phủ nhận bất kỳ sự phạm lỗi nào. Điều này thực sự không làm cho tôi ngạc nhiên.

BKAV khẳng định rằng trang web của họ không chỉ là một kênh hỗ trợ khách hàng thông thường, mà còn là một công cụ quảng cáo mạnh mẽ để tiếp cận nhiều khách hàng hơn. Điều này không phải là 'thử nghiệm', và nếu tôi chờ thêm 6 tháng nữa, với những lỗ hổng mà sản phẩm của họ đang có, tôi có thể thu thập đủ dữ liệu để bán và kiếm tiền, chứ không phải miễn phí như hiện tại.

Dữ liệu của tôi không bao giờ liên quan đến cấu hình AWS (Amazon Web Services) không chính xác, và trong quá trình trích xuất dữ liệu, tôi không một lần tương tác với AWS. Tất cả các vấn đề đều đến từ mã nguồn của BKAV, hoặc như họ gọi là 'Công nghệ lõi'. Để thêm muối vào vết thương, nền tảng mã nguồn mở mà BKAV sử dụng là hoàn toàn an toàn, nhưng những thứ họ thêm vào lại khiến toàn bộ dữ liệu trở nên dễ bị tiết lộ.

Sau vụ việc này, tôi hy vọng rằng BKAV sẽ có lòng thành thực và xin lỗi khách hàng thay vì chỉ trách móc người khác.'

Đây không phải là lần đầu tiên một hacker tấn công BKAV phải lên tiếng để 'chỉ rõ' về những thông tin sai lệch mà BKAV công bố. Vào tháng 8, 'chunxong', một cá nhân đã công khai bán thông tin nội bộ của BKAV, sau đó BKAV xác định đó là 'một nhân viên cũ đã rời bỏ công ty' và cá nhân này có ý đồ xấu khi đánh cắp dữ liệu của công ty. Sau đó, 'chunxong' đã lên tiếng phản bác rằng anh ta không phải là nhân viên BKAV và đang sống ở nước ngoài.